Decía Sun Tzu que la mejor defensa es un buen ataque. Escribió “El arte de la guerra” en el siglo VI a.C y aún no sabía que muchas guerras futuras se librarían en una realidad digital.

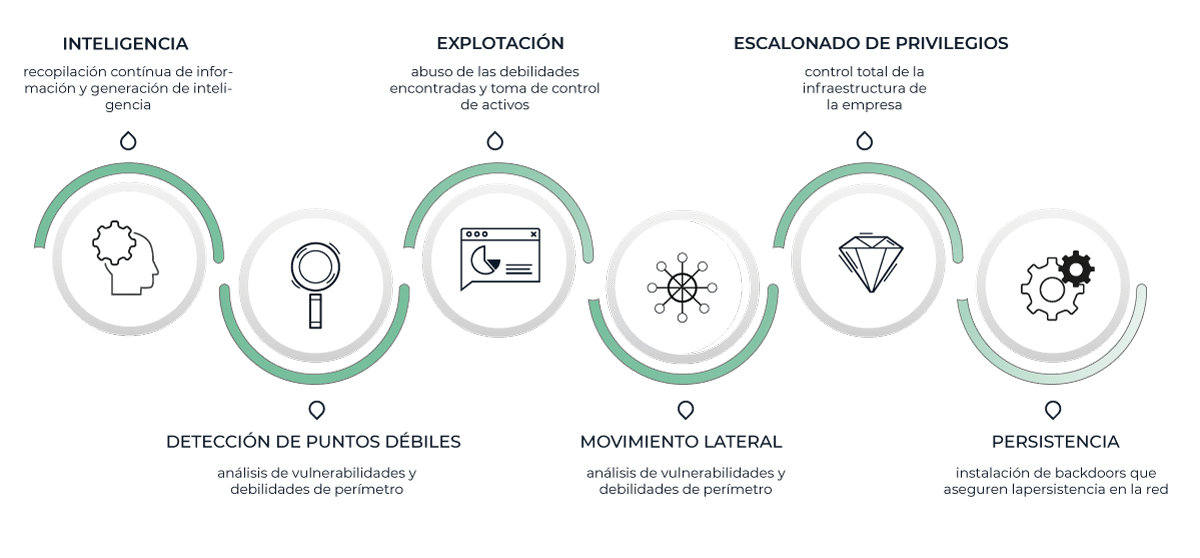

La seguridad ofensiva es una variante de la ciberseguridad que consiste en intentar atacar las medidas de seguridad de tu organización como lo haría un ciberdelincuente y de esa manera detectar las vulnerabilidades antes de que sucediera de verdad, poniéndoles remedio con mucha antelación.

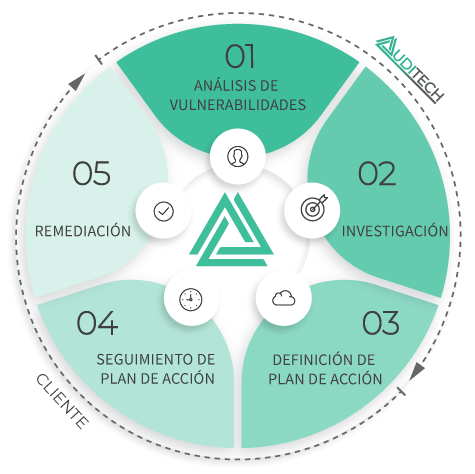

Auditech te ayudará a estar un paso por delante de un intento de intrusión y, en el caso de que sucediera, tu empresa dispondría de un plan de contingencia para saber cómo responder y mantener bajo control la situación.