Aquí nos centramos en la detección y respuesta a ataques dirigidos y a malware avanzado o, en cristiano, un antivirus potente como si hubiese tomado esteroides.

Porque los Endpoints tradicionales han dejado de ser efectivos contra las amenazas siempre cambiantes y evolucionadas del entorno digital y no se diseñaron para hacer frente a ataques sofisticados o Amenazas Persistentes Avanzadas (ATP’s).

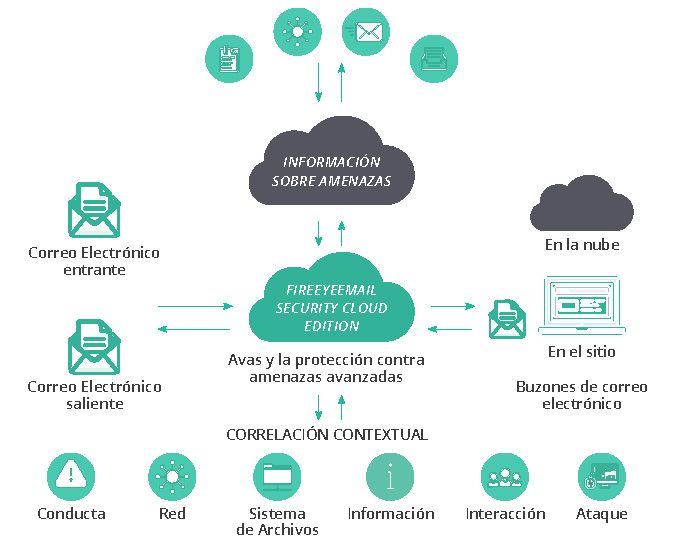

En Auditech nos hemos decantado por combinar lo mejor de los productos de seguridad tradicionales añadiendo a nuestra metodología una capa de Threat Intelligence.

Porque la solución más efectiva siempre debe pasar por analizar y responder a todo tipo de amenazas.

Porque si te quedas corto, pierdes dinero, tiempo y paciencia.

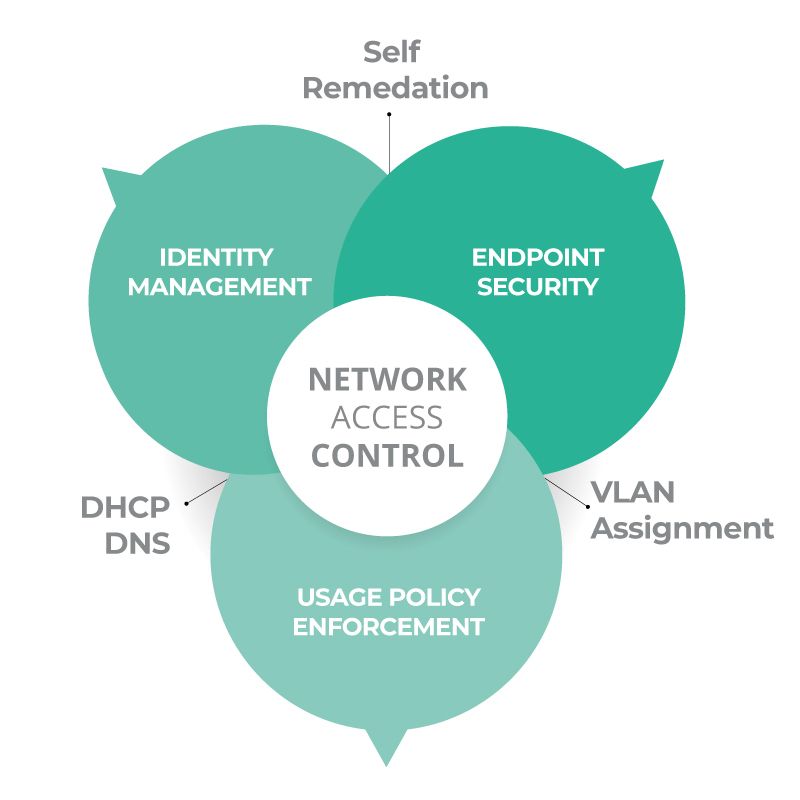

En concreto, para los puestos de trabajo, utilizamos tecnología de diferentes fabricantes según tu tipo de empresa y la que sea la más adecuada para ti. Por norma general nuestros XDR/EDR se valen de un motor de plataforma de protección del Endpoint (EPP) basado en firmas.

En el caso de que no existieran firmas conocidas de la amenaza, se utiliza aprendizaje automático (machine learning) alimentado con bases de datos de inteligencia en tiempo real.

Para lidiar con amenazas avanzadas (APT’s) utilizamos un motor de detección y respuesta basado en comportamiento (heurística) que permite detectar un comportamiento anómalo en el software en ejecución del equipo y dar una solución al posible incidente.

Por último, utilizamos un motor de indicadores de riesgo (Indicator Of Compromise, IOC) en tiempo real basado en inteligencia actualizada para encontrar amenazas ocultas.