Nuestra consultoría se centra en solucionar los problemas que muy pocos quieren solucionar.

Delegarás en nosotros todo el cumplimiento normativo relacionado con la seguridad de la información y privacidad y te acompañaremos en cada paso velando por tu negocio gracias a la ciberseguridad.

Ciberseguridad

Consultoría

”Las empresas invierten millones en firewalls, cifrado y dispositivos de acceso seguro y es dinero malgastado.

Nada de esto evitará el eslabón más débil: el comportamiento humano.

CISO como Servicio

La persona responsable de velar por la ciberseguridad de una empresa es el CISO (Chief Information Security Officer) y en Auditech podemos ofrecerte a ese CISO como un servicio.

El alcance varía según las necesidades de cada cliente y el nivel al que quieran verse involucrados pero podríamos definir unas responsabilidades estándar como las de definir el gobierno, la gestión del riesgo y el cumplimiento normativo desarrollando acciones de adecuación, adaptación y definición de políticas dentro de la propia empresa.

El CISO también se responsabilizará de la seguridad operativa en infraestructuras y aplicaciones, de la gestión de vulnerabilidades y de alimentar la analítica de seguridad y el informe de riesgos.

En definitiva, seremos vuestro CISO reportando siempre a la dirección, a un coste asumible por cualquier empresa y obteniendo las pautas necesarias para abordar con garantías las necesidades de seguridad de la información imprescindibles para tu negocio.

Los principales objetivos que persigue el CISO son:

- Apoyo a tu empresa a desarrollar la capacidad de resiliencia de la organización.

- Aplicando la ciberseguridad como un potenciador y no como un obstáculo al crecimiento del negocio.

- Adaptación a nuevas tecnologías e iniciativas para el negocio.

- Transformando el modelo de seguridad operativa en el más vanguardista, efectivo y rentable posible.

PCI-DSS

Pero…¿qué es PCI DSS?

La normativa PCI DSS es un estándar de seguridad que tiene como objetivo reducir el fraude con tarjetas de crédito e incrementar la seguridad de los datos que intervienen en las transacciones online.

Esta normativa, desarrollada por las principales empresas de tarjetas de crédito como VISA, MasterCard, Discover, JCB y AMEX, reúne las medidas necesarias para garantizar la protección de los datos y la seguridad de las transacciones online.

No importa la actividad a la que se dedique tu empresa porque si procesa, guarda o transmite datos de tarjetas debe cumplir con el estándar o corres el riesgo de perder tu permiso para procesar tarjetas, enfrentarte a rigurosas auditorías o ser sancionado con el pago de multas por miles de euros.

Con la implementación de esta normativa:

- Garantizas la protección de datos y la seguridad en las transacciones económicas online.

- Minimizas el fraude al mismo tiempo que evitas cuantiosas sanciones por el incumplimiento de PCI DSS.

- Transmites confianza y seguridad a los consumidores de tus establecimientos u organizaciones asociadas.

- Apoyas a las organizaciones en la implementación de buenas prácticas de seguridad recogidas en la norma.

¿Cómo lo hacemos?

1. Curso inicial de capacitación

Durante esta fase abordamos conceptos generales, puntos clave para el cumplimiento y se fomenta la concienciación dentro de la organización.

2. Asesoramiento experto

Realizamos las entrevistas necesarias y revisamos toda la documentación para establecer y registrar los procesos activos y los proveedores involucrados que determinarán el alcance de PCI DSS.

3. GAP Analysis

Mediante la recopilación de información con el fin de analizar todos los procesos de seguridad existentes y determinar el nivel de cumplimiento de la organización realizamos este análisis completamente gratuito para nuevos clientes.

4. Acompañamiento y asesoría

Un consultor QSA realizará visitas mensuales para una asesoría continua durante todo el proceso de implementación.

5. Auditoría in situ

Recuperamos información para determinar el debido cumplimiento del PCI DSS. La evaluación realizada consta en el informe final ROC (Report on Compliance) y AOC (Attestation of Compliance).

6. Revisión final

Elaboramos la documentación del estado de cumplimiento de PCI DSS y la posterior preparación del informe ROC y AOC.

ISO 27001

Te acompañamos en todo el proceso para adecuar tu organización y lograr la certificación de la norma ISO 27001.

Esta norma busca garantizar un nivel de protección casi total mediante la implementación de un Sistema de Gestión de Seguridad de la Información (SGSI), cuyo objetivo es garantizar que la organización conoce, asume, gestiona y minimiza los riesgos en la seguridad de la información de una forma documentada, sistemática, estructurada, repetible, eficiente y adaptada a cualquier cambio que se produzcan en los riesgos, el entorno y las tecnologías.

Para lograr ese objetivo tan ambicioso en Auditech realizamos:

- Diagnóstico del grado de cumplimiento En esta fase realizamos un análisis de la organización para medir sus riesgos de seguridad e identificar las potenciales mejoras en su SGSI. En esta fase podremos valorar contigo los esfuerzos que se tendrán que dedicar para adaptarse a la norma.

- Consultoría de implantación Incluye, dentro del alcance definido, el análisis de gestión de riesgos, el desarrollo de los procesos y procedimientos de seguridad, la generación de registros y el proceso de mejora continua del SGSI. Este servicio finaliza con un informe de auditoría que emitiremos previo a la auditoría final de la norma mediante la entidad certificadora.

- Auditoría de la norma

En este punto, aquellas empresas que consideren estar preparadas para obtener la certificación serán sometidas a la auditoría por parte de la entidad certificadora de su elección, certificando un nuevo SGSI o recertificando periódicamente la norma.

ENS – Esquema Nacional de Seguridad

En Auditech seguimos un riguroso esquema de trabajo para ayudarte en el complejo proceso de adecuación al Esquema Nacional de Seguridad.

Si tu empresa necesita de este servicio, seguiremos esta metodología para lograr cumplir con todos los requisitos:

- INICIO DEL PROYECTO: Se designa el comité de seguridad o persona de enlace.

- REUNIONES: Recogemos información a diferentes niveles y haremos una visita física a las instalaciones.

- CATEGORIZAR LOS SISTEMAS: Haremos inventario de todos los elementos personales, técnicos y relaciones con terceros.

- ANÁLISIS DE RIESGOS: Ejecutaremos un análisis exhaustivo de los riesgos inherentes, ERP, backups, gestión de credenciales.

- DECLARACIÓN DE APLICABILIDAD: Profundizamos en el análisis actual y en el nivel de madurez que se quiere lograr

- DEFINICIÓN DEL PLAN DE MEJORA: Revisamos las medidas de seguridad a aplicar conjuntamente con el responsable del proceso de implantación del ENS.

- ELABORACIÓN DEL PLAN DE IMPLEMENTACIÓN: Definiremos los puntos a implementar o mejorar en base a los datos recopilados y las deficiencias encontradas si existieran.

- COMPROBACIÓN DEL SISTEMA: Elaboraremos un plan específico de pruebas de los sistemas revisados.

- AUDITORÍA: Definiremos un plan de auditoría y un proceso de mejora continua.

- FORMACIÓN: Formaremos a todo el personal implicado en el ENS sobre política, normativa y procedimientos de seguridad.

- REVISIÓN Y ENTREGA FINAL DE DOCUMENTACIÓN: Te entregamos toda la documentación resultante de la implantación del ENS con una última revisión conjunta.

- FIN DE PROYECTO: Nos reuniremos para el cierre final y la valoración general del proyecto. Siempre podemos darte soporte al proceso de mejora continua y monitorización tras esta adaptación.

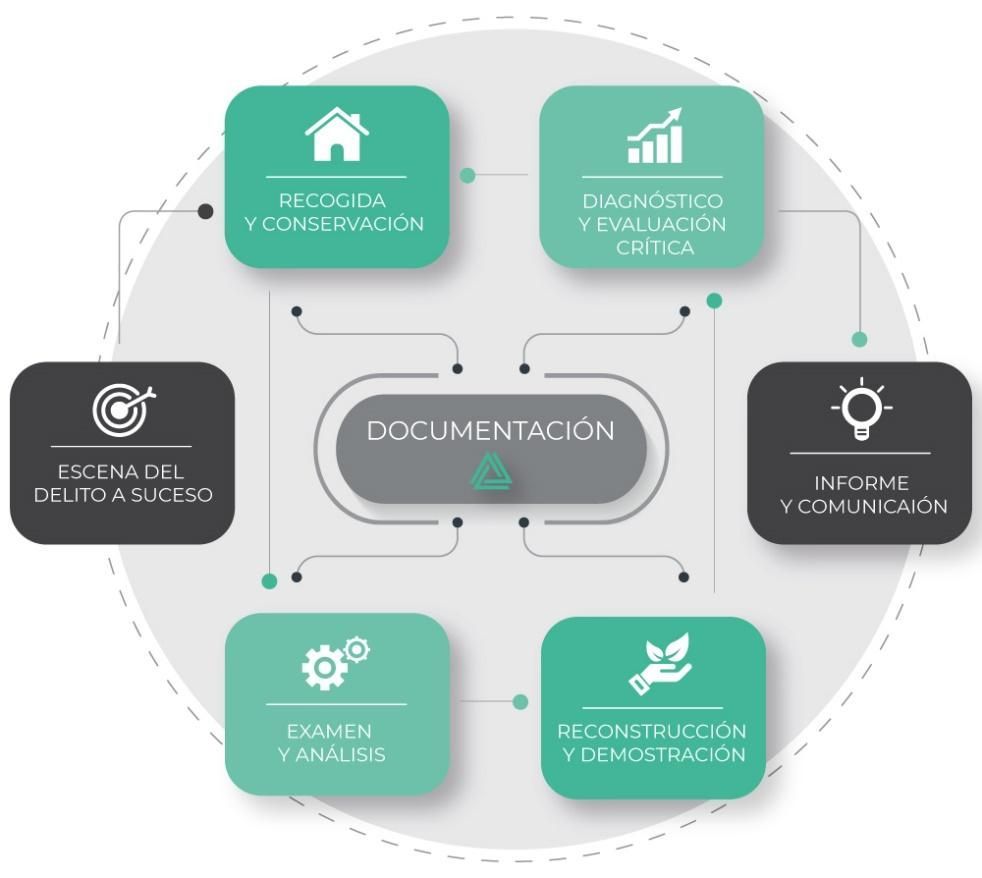

Peritaje Informático Judicial

Nuestros peritos forman parte de la Asociación Nacional de Tasadores y Peritos Judiciales Informáticos que te aseguran que:

- Los dictámenes son revisados y testados por un comité experto en la Asociación.

- Existe un Seguro de Responsabilidad Civil específico para la actividad.

- Cuentan con laboratorios y herramientas de análisis forense especializadas.

- Que son profesionales en constante formación.

Recuerda que un Perito Judicial es un profesional acreditado cuyo objetivo es la colaboración con la administración de justicia en cuanto a la recogida y análisis de evidencias electrónicas obtenidas de dispositivos electrónicos que puedan ser presentados como prueba dentro de un proceso judicial.

Podrías necesitas un Perito Judicial informático para casos como:

- Analizar y autentificar los correos electrónicos.

- Robos de información de la organización.

- Conflictos derivados del desarrollo de servicios y contratos informáticos.

- Análisis y extracción de evidencias electrónicas.

- Asesoría legal informática.

- Ciberacoso.

- Autenticar mensajes en aplicaciones de mensajería instantánea.

- Informes contrapericiales.

Ya hemos hablado mucho,

Ahora te toca a ti hablar con nosotros y contarnos en qué podemos ayudarte.