En Auditech hemos desarrollado el concepto CONDÓN DIGITAL porque es fácil que la mente de nuestros clientes entienda rápidamente que hacemos ciberseguridad.

La misión de Auditech es que tu empresa haga negocios y esté presente en internet sin que “enfermedades y sustos” la arruinen.

Porque ahora pensarás que es una amenaza muy lejana, pero cuando sucede y tu empresa se paraliza por no haber contado con ello antes, verás ríos de dinero desaparecer y situaciones de tensión y complejas de resolver.

En tiempos de crisis y recesiones económicas los ataques aumentan exponencialmente y solo sobreviven las empresas inteligentes con planes de ciberseguridad sólidos.

Quizás lo de CONDÓN DIGITAL te parece transgresor o demasiado agresivo, pero cuando veas los disgustos que podemos ahorrarte te va a parecer la más brillante de las ideas.

”“Un gran poder conlleva una gran responsabilidad”.

Tío Ben - Spider-man

Como sabes, la aplicación positiva o negativa que le damos a una habilidad es lo que marca la diferencia.

En la ciberseguridad también pasa porque en un mundo de criminales digitales, en Auditech somos los magos blancos que usamos nuestro poder para el bien de las empresas y organizaciones que confían en nosotros.

Hacemos magia de diferentes maneras según lo que tu empresa necesite.

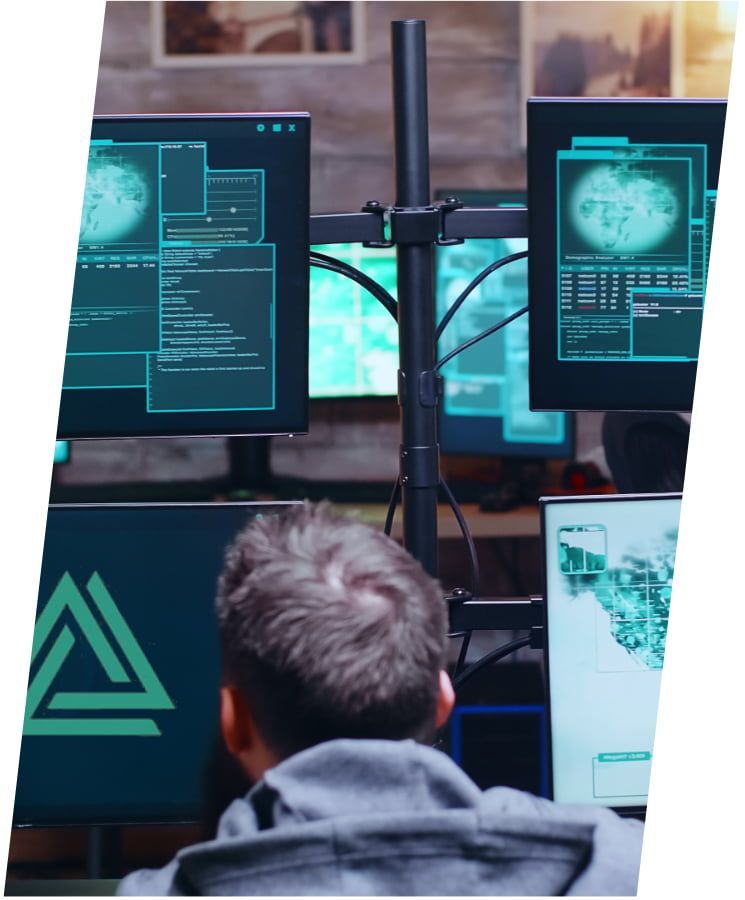

SEGURIDAD OFENSIVA

La mejor defensa a veces es un ataque y en Auditech lo hacemos usando herramientas, técnicas y metodologías que emplearía un cibercriminal con el fin de detectar vulnerabilidades antes de que lo hagan ellos. Esto nos permite estar un paso por delante a los intentos de intrusión futuros y en caso de sufrirlos, disponer de un plan de contingencia y actuación.

SEGURIDAD DEFENSIVA

La ciberseguridad defensiva tiene la finalidad de proteger a la organización bajo cualquier concepto: desde el estudio de la red actual hasta el completo bastionado de la infraestructura de red diseñando un plan de seguridad que permita garantizar la efectividad defensiva gracias a controles exhaustivos.

SEGURIDAD GESTIONADA

En Auditech nos transformamos en tu departamento de seguridad externo, velando por la seguridad de todos tus sistemas de información sin que tengas que preocuparte de nada. Ya sea de manera ofensiva o defensiva, aplicaremos todos nuestros conocimientos para que tu empresa esté segura y no notes la falta de un área de seguridad interna.

CONSULTORÍA

Muchas PYMEs no tienen la infraestructura o recursos necesarios para tener un puesto interno de seguridad de la información o CISO, por ese motivo, en Auditech te asesoramos, según tus necesidades, para evitar posibles sanciones por no cumplir la normativa, filtraciones o ataques e implementación de certificados.

Te acompañamos para que tu organización sea segura y todos sus miembros colaboren activamente en su protección.

Si eres de los CEOs o CTOs que considera que invertir en ciberseguridad no es prioritario y que esos “ataques” no os van a tocar, quizás no eres nuestro cliente ideal.

Trabajamos con empresas inteligentes que saben que toda su red, software y procesos se pueden ver comprometidos en cualquier momento por un ataque y quieren prepararse para no tener que pagar rescates millonarios, carísimos procesos de recuperación o demandas de clientes porque su información sensible se ha filtrado.

En Auditech apostamos siempre por la tecnología más avanzada y por eso, tenemos una inteligencia artificial muy simpática llamada Kate que te ayudará si tienes cualquier duda acerca de nuestros servicios.

Además, si ya tienes claro que en Auditech podemos ayudarte, podrás agendar una reunión con nuestro equipo humano de consultores de ciberseguridad.

Empresas inteligentes y seguras

que han confiado en Auditech

Y otras que debemos guardar en secreto...

Ya hemos hablado mucho,

Ahora te toca a ti hablar con nosotros y contarnos en qué podemos ayudarte.