¿Te has preguntado alguna vez cómo aplicaciones como Facebook, X, Instagram o Google te permiten iniciar sesión en otras plataformas sin compartir tu contraseña? La respuesta es: OAuth 2.0.

En la era digital, navegar por internet implica usar una infinidad de aplicaciones y servicios. Y con cada uno de ellos, surge la tediosa tarea de crear una cuenta y recordar una contraseña más. Pero, ¿y si te dijéramos que existe una forma más segura y sencilla de iniciar sesión? Es aquí donde entra en juego OAuth 2.0, un estándar de seguridad ampliamente utilizado en la industria para la autenticación y autorización de usuarios.

En este artículo, vamos a explicar de manera sencilla qué es OAuth 2.0, su funcionamiento y cómo contribuye a mantener seguros los datos personales de los usuarios.

¿Qué es OAuth 2.0 y como funciona?

En términos simples, OAuth 2.0 es un protocolo de seguridad que permite a los usuarios compartir información privada, como fotos o datos de contacto, con aplicaciones de terceros sin revelar sus contraseñas. Esto es posible mediante el uso de tokens de acceso, que son generados por el proveedor de servicios (como Google o Facebook) y luego utilizados por la aplicación de terceros para obtener acceso a la información del usuario.

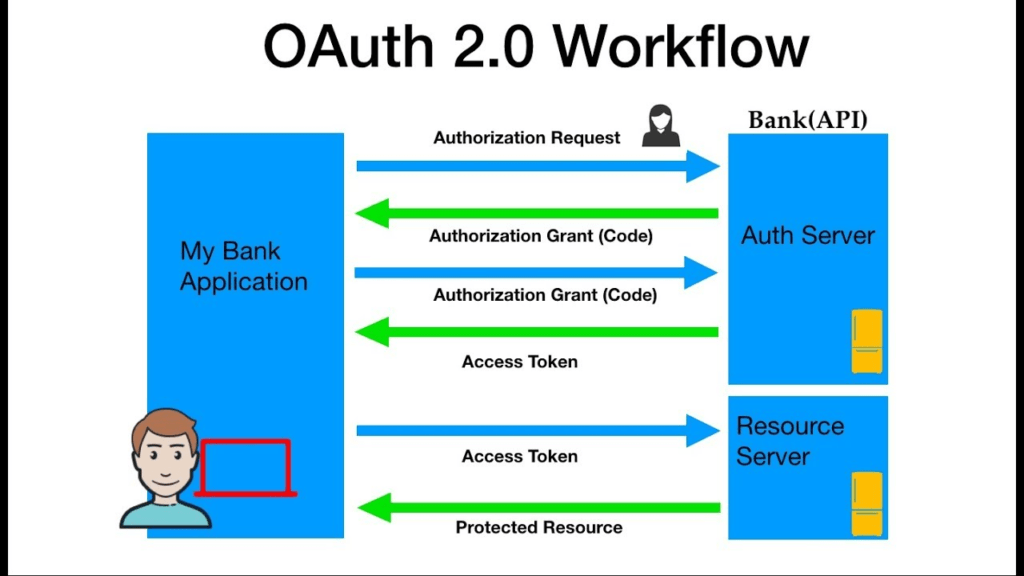

OAuth 2.0 Workflow

¿Cuáles son los diferentes roles en OAuth 2.0 y qué significa cada uno?

A continuación te explicamos detalladamente cada uno de estos roles es esencial para el proceso de autorización y la seguridad del acceso a los recursos. La correcta implementación de OAuth 2.0 depende de una clara comprensión de estos roles y de cómo interactúan entre sí:

1. Propietario del Recurso (Resource Owner)

- Definición: El Propietario del Recurso es la entidad que puede conceder permiso para acceder a sus recursos protegidos. En la mayoría de los casos, se trata de un usuario final.

- Función: Este rol decide si una aplicación cliente puede acceder a sus recursos y hasta qué punto (por ejemplo, lectura, escritura, etc.). La aprobación se manifiesta mediante la concesión de permisos al Cliente a través del Servidor de Autorización.

2. Cliente (Client)

- Definición: El Cliente se refiere a la aplicación que desea acceder a los recursos del Propietario del Recurso en su nombre, pero no posee el acceso por sí misma. (Aplicaciones como Google, Facebook, Instagram, X, etc.)

- Función: Es el intermediario entre el Propietario del Recurso y el recurso mismo. Para acceder a los recursos, necesita obtener un Token de Acceso, el cual es proporcionado por el Servidor de Autorización. La aplicación Cliente debe estar registrada con el Servidor de Autorización para obtener sus propias credenciales (ID del Cliente y Secreto del Cliente).

3. Servidor de Autorización (Authorization Server)

- Definición: El Servidor de Autorización es el servidor que autentica al Propietario del Recurso y emite Tokens de Acceso al Cliente después de obtener el consentimiento adecuado.

- Función: Administra la autenticación del Propietario del Recurso y el consentimiento para la emisión de tokens. Este servidor expone al menos dos endpoints: uno para el proceso de autenticación/consentimiento (punto final de Autorización) y otro para la obtención del token (punto final de Token).

4. Servidor de Recursos (Resource Server)

- Definición: El Servidor de Recursos es el servidor que alberga los recursos protegidos a los que desea acceder el Cliente.

- Función: Valida los Tokens de Acceso proporcionados por el Cliente y, si son válidos, sirve los recursos solicitados. Este servidor debe ser capaz de validar los tokens de acceso para asegurar que solo los Clientes autorizados accedan a los recursos.

Interacción entre los Roles

La interacción típica en un flujo de OAuth 2.0 involucra estos pasos básicos, mostrando cómo interactúan los roles:

- Solicitud de Autorización: El Cliente solicita acceso al Propietario del Recurso.

- Concesión de Autorización: Si el Propietario del Recurso aprueba la solicitud, el Cliente recibe una autorización para solicitar un Token de Acceso del Servidor de Autorización.

- Emisión de Token: Con la autorización, el Cliente solicita y recibe un Token de Acceso del Servidor de Autorización.

- Acceso a Recursos: Utilizando el Token de Acceso, el Cliente puede solicitar recursos del Servidor de Recursos en nombre del Propietario del Recurso.

Ventajas de usar OAuth 2.0 para la autenticación y autorización de usuarios

Una de las principales ventajas de OAuth 2.0 es que permite a los usuarios compartir información de manera segura sin tener que compartir sus contraseñas. Esto significa que, incluso si un atacante obtiene el token de acceso de un usuario, no podrá acceder a la información del usuario sin la contraseña. Además, OAuth 2.0 también permite a los usuarios revocar el acceso a su información en cualquier momento, lo que significa que pueden controlar quién tiene acceso a sus datos en todo momento.

Flexibilidad y estabilidad de OAuth 2.0

OAuth 2.0 también es muy flexible y escalable, lo que lo convierte en una excelente opción para desarrolladores que buscan una manera fácil y eficiente de autenticar y autorizar a los usuarios en sus aplicaciones. Además, OAuth 2.0 se basa en estándares abiertos, lo que significa que es compatible con una amplia variedad de sistemas y plataformas.

Medidas de seguridad adicionales para proteger los datos de los usuarios.

Sin embargo, es importante mencionar que OAuth 2.0 no es una solución infalible. Aunque es un estándar de seguridad sólido, siempre existe el riesgo de ataques de phishing o de phishing de apps. Es importante que los usuarios sigan las mejores prácticas de seguridad, como revisar la URL de una aplicación antes de ingresar información personal, y que los desarrolladores implementen medidas de seguridad adicionales, como la autenticación de dos factores, para proteger aún más los datos de los usuarios.

Si aún te quedan dudas sobre como proteger estos entornos, podemos ayudarte sin compromiso. Contacta con Kate.

Autor: Josué López – CEO & CSO en Auditech.